Do 9to5Mac:

\u201cHoje foi um dia importante para a Apple e para a inova\347\343o em todos os lugares.

Muitos de voc\352s t\352m acompanhado de perto o processo contra a Samsung em San Jose nas \372ltimas semanas. Optamos pela via judicial com muita relut\342ncia e apenas ap\363s pedir por diversas vezes que a Samsung parasse de copiar o nosso trabalho. Para n\363s, essa a\347\343o sempre foi sobre algo muito mais importante do que patentes ou dinheiro. \311 sobre valores. N\363s valorizamos a originalidade e a inova\347\343o, e nos doamos para fazer os melhores produtos do planeta. E fazemos isso para satisfazer nossos consumidores, n\343o para competir com c\363pias flagrantes.

Temos um d\351bito de gratid\343o ao j\372ri que emprestou seu tempo ouvindo a nossa hist\363ria. Ficamos felizes por finalmente termos tido a oportunidade de cont\341-la. A montanha de evid\352ncias apresentada durante o processo demonstrou que as c\363pias da Samsung eram ainda mais profundas do que ach\341vamos.

O j\372ri agora falou. N\363s o aplaudimos por julgar o comportamento da Samsung como intencional e por enviar uma mensagem em alto e bom som de que roubar n\343o \351 o certo.

Estou muito orgulhoso do trabalho de cada um de voc\352s.

Hoje, os valores venceram e eu espero que o mundo inteiro ou\347a. Tim.\u201d

SEGURAN\307A

A verifica\347\343o em dois passos do Dropbox acaba de ser liberada e voc\352 deveria ativ\341-la agora

POR - ERIC LIMER 27 AGO, 2012 - 08:30 13 COMENT\301RIOS

N\343o faz muito tempo o Dropbox foi v\355tima de uma brecha de seguran\347a e, como resultado, eles disseram que preparariam um sistema de verifica\347\343o em dois passos para o servi\347o. Ele chegou, e voc\352 deveria habilit\341-lo se mant\351m qualquer coisa de valor na sua conta no Dropbox. Pensando melhor, voc\352 deveria habilit\341-lo mesmo que n\343o tenha nada relevante guardado l\341.

Para habilitar o recurso, \351 precisa ter a \372ltima vers\343o beta do cliente desktop do Dropbox. Uma vez instalada, v\341 at\351 o site do Dropbox para entrar no beta e ativar a verifica\347\343o em dois passos.

Na pr\341tica, isso funciona de forma muito parecida com a vers\343o da tecnologia usada no Google. Quando voc\352 faz login, lhe ser\341 pedida uma senha descart\341vel e de \372nico uso, recebida por SMS ou por um app, como o Google Authenticator. Se perder seu celular, voc\352 tamb\351m recebe um c\363digo descart\341vel de backup \u2014 mas s\363 um, ent\343o pense bem onde vai coloc\341-lo.

A verifica\347\343o em dois passos pode ser um pouco chata, e esse recurso acabou de ser liberado para testes, ent\343o ele pode se comportar de maneira desengon\347ada nesse come\347o. Ainda assim, \351 uma camada extra de seguran\347a que vale a pena; um pouco inconveniente aqui e ali, mas infinitamente melhor do que ter um peda\347o da sua vida completamente hackeado. [Dropbox via Betanews]

Windows 8 diz \340 Microsoft tudo o que voc\352 instala

ed Nadim Kobeissi pode ser jovem, mas este hacker e programador j\341 fez mais na luta pela privacidade e direitos na internet que muitos de n\363s jamais faremos. Agora, ele esclarece como a Microsoft pode saber de tudo que voc\352 instala em dispositivos com Windows 8

Eu venho usando recentemente a vers\343o final (RTM) do Windows 8 em um dos meus computadores, e gosto bastante. Fiquei impressionado como esta \372ltima vers\343o do Windows \351 r\341pida, funcional e competente, al\351m de ter um bom design. No entanto, ao explorar um pouco, o quesito seguran\347a/privacidade me deixou preocupado.

ex Microsoft sabe de todo app instalado

O Windows 8 tem uma nova fun\347\343o chamada SmartScreen, que fica ativada por padr\343o. O prop\363sito do Windows SmartScreen \351 examinar cada aplicativo que voc\352 tenta instalar da internet para lhe informar se \351 seguro proceder com a instala\347\343o. Eis como ele funciona:

-

Voc\352 baixa qualquer aplicativo da internet. Por exemplo, o

Tor Browser Bundle que impede qualquer um de espiar sua conex\343o.

-

Voc\352 abre o instalador. O Windows SmartScreen coleta alguns dados de identifica\347\343o sobre o aplicativo, e envia tudo para a Microsoft.

- Se a Microsoft responder dizendo que o aplicativo n\343o \351 assinado com um certificado adequado, o usu\341rio recebe uma mensagem de erro bem semelhante a esta.

H\341 alguns problemas s\351rios aqui. O grande problema \351 que o Windows 8 \351 configurado para dizer imediatamente \340 Microsoft tudo o que voc\352 baixa e instala.

De acordo com a Microsoft, o SmartScreen envia um hash do instalador e sua assinatura digital, se tiver. Mas uma combina\347\343o do hash e do IP do usu\341rio j\341 \351 o bastante para identificar que o endere\347o IP \u201cX\u201d tentou instalar o software \u201cY\u201d.

Outro pesquisador descobriu que o nome do app que voc\352 tenta instalar \351 enviado para a Microsoft. Isto aumenta ainda mais a preocupa\347\343o com privacidade.

Este \351 um problema s\351rio de privacidade, especificamente porque a Microsoft \351 um ponto central de autoridade e coleta/reten\347\343o de dados, e portanto se torna vulner\341vel a receber intima\347\365es judiciais ou, nos EUA, Cartas de Seguran\347a Nacional com o objetivo de monitorar usu\341rios-alvo. Esta situa\347\343o pode ser pior em pa\355ses que passam por instabilidade ou repress\343o pol\355tica.

Seguran\347a

f O problema, no entanto, podia ficar ainda mais s\351rio: at\351 hoje, seria poss\355vel interceptar as comunica\347\365es do SmartScreen com a Microsoft, e assim aprender sobre todo aplicativo baixado e instalado por um alvo. Eis minha an\341lise.

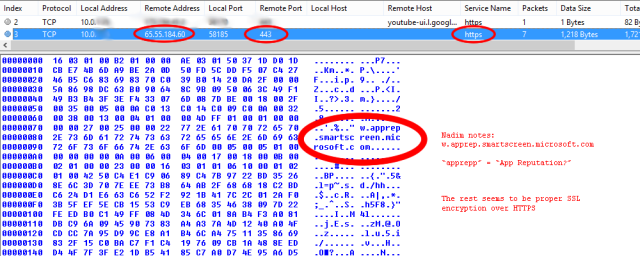

Uma r\341pida captura de pacote mostrou que a seguinte atividade aconteceu imediatamente quando eu tentei instalar o Tor Browser Bundle:

O SmartScreen parece se conectar via HTTPS a um servidor em Redmond (apprep.smartscreen.microsoft.com, 65.55.184.60, que pertence \340 Microsoft) para comunicar informa\347\365es sobre o aplicativo que eu tentava instalar.

Depois de alguns testes neste servidor da Microsoft, eu descobri que ele usa o Microsoft IIS 7.5 para lidar com suas conex\365es HTTPS. O servidor da Microsoft era configurado para dar suporte a SSLv2, que \351 conhecido por ser inseguro e suscet\355vel a intercep\347\343o. A cadeia SSL Certificate Authority descia de \u201cGTE CyberTrust Global Root\u201d para \u201cMicrosoft Secure Server Authority\u201d. Este modelo de certificado \351 suscet\355vel a alguns problemas s\351rios.

Aproximadamente 14 horas depois que este artigo foi originalmente publicado, um novo teste nos servidores do SmartScreen revelou que eles foram reconfigurados para n\343o dar mais suporte a SSLv2. Os servidores agora s\363 suportam SSLv3.

Microsoft responde

A Microsoft nega ao The Verge que o SmartScreen viole a privacidade dos usu\341rios. Um porta-voz da empresa diz:

-

N\363s podemos confirmar que n\343o estamos construindo uma base de dados com o hist\363rico de dados sobre programas e IP dos usu\341rios.

Assim como todo servi\347o online, endere\347os IP s\343o necess\341rios para se conectar a nosso servi\347o, mas n\363s periodicamente os deletamos dos nossos logs. Como indica nossas declara\347\365es de privacidade, n\363s tomamos atitudes para proteger a privacidade dos nossos usu\341rios no back-end. N\363s n\343o usamos estes dados para identificar, contatar ou personalizar propagandas para nossos usu\341rios, e n\343o os compartilhamos com terceiros.

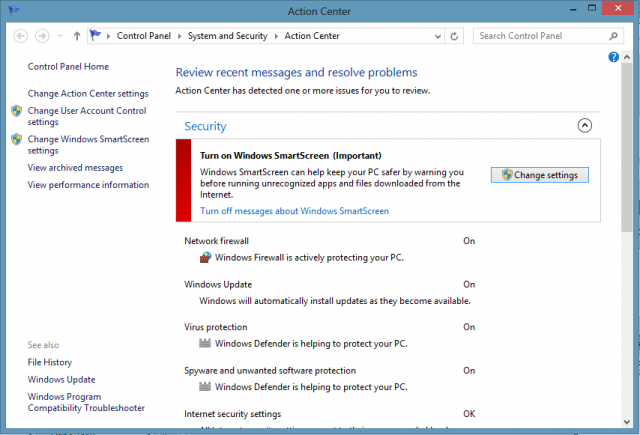

Mesmo assim, eu acredito que a decis\343o da Microsoft em deixar o SmartScreen t\343o suscet\355vel a invas\365es de privacidade \351 uma escolha muito ruim. Al\351m disso, n\343o \351 f\341cil desativar o SmartScreen, e quando voc\352 o desativa, o Windows periodicamente avisa ao usu\341rio que ele deveria reativ\341-lo:

***

Republicado (com adapta\347\365es) de Nadim Kobeissi. Al\351m de desenvolver o Cryptocat, ele escreve regularmente no Twitterrc e em seu blog pessoal.

TAGS:MicrosoftprivacidaderepublicadoSeguran\347aWindows 8 POSTS RELACIONADOS: 29/02/2012 - Windows 8 Beta ser\341 anunciado hoje a partir das 11h 15/06/2012 - Microsoft vai anunciar pr\363prio tablet na semana que vem?

28/08/2012 - 03h30

Hardware renasce no Vale do Sil\355cio

PUBLICIDADE

NICK BILTON

JOHN MARKOFF

DO "NEW YORK TIMES"

Nos \372ltimos anos, o Vale do Sil\355cio parecia ter esquecido o sil\355cio. Tudo girava em torno de empresas de internet, redes sociais e aplicativos para celulares inteligentes.

Mas existem sinais de que o hardware ser\341 o novo software.

\311 uma expans\343o da tend\352ncia surgida alguns anos atr\341s com a c\342mera Flip, que funcionava como videofone, e acelerada recentemente com o termostato inteligente Nest; com a Lytro, uma c\342mera que altera o foco de fotos depois que estas foram tiradas; e o rel\363gio inteligente Pebble, um rel\363gio de pulso capaz de interagir com um celular inteligente.

Ainda que o hardware n\343o seja fabricado no Vale do Sil\355cio, a concep\347\343o, o design, os prot\363tipos e o financiamento dos produtos normalmente surgem l\341, em geral por conta de companhias iniciantes.

O renascimento do hardware no Vale do Sil\355cio

O que mudou? Cada um desses passos est\341 se acelerando, o que reduz os custos e os riscos no desenvolvimento de novos produtos.

N\343o \351 que o software tenha perdido import\342ncia no Vale do Sil\355cio. Um motivo para a ascens\343o do hardware \351 que ele agora est\341 estreitamente integrado ao software. A Apple ensinou a toda uma gera\347\343o de designers que um produto eletr\364nico n\343o vale muito sem software especialmente criado para tornar seu uso uma alegria.

Agora, qualquer designer tem a capacidade de experimentar rapidamente seus designs para novos produtos usando impressoras 3D de baixo custo. Essas impressoras podem produzir objetos que permitem a montagem r\341pida de prot\363tipos --um garfo, cabides, canecas, um fecho de mala.

Elas imprimem milhares de camadas de compostos cer\342micos ou pl\341sticos de pequena espessura, para gerar prot\363tipos. Os produtos resultantes podem ser fabricados rapidamente por companhias industriais terceirizadas, em geral localizadas na China.

Tudo isso oferece aos designers um recurso de acelera\347\343o de trabalho que \351 a causa dessa virada na tend\352ncia tecnol\363gica.

"Algo que demorava tr\352s meses para ser feito agora fica pronto em apenas um m\352s", explica Andre Yousefi, co-fundador da Lime Lab, uma empresa de desenvolvimento de produtos em San Francisco que trabalha com empresas iniciantes a fim de criar produtos de hardware. "Com impressoras 3D, \351 poss\355vel criar prot\363tipos quase descart\341veis", diz. "Voc\352 programa a impress\343o para a noite e, quando volta pela manh\343, j\341 pode fazer a montagem e o teste, e jogar o prot\363tipo fora antes do almo\347o."

A queda r\341pida no custo dos equipamentos de computa\347\343o deflagrou uma onda de inova\347\343o que come\347a eclipsar o mundo propelido pelo software que domina o vale desde o primeiro boom da internet, no final dos anos 90.

"Se estudarmos os \372ltimos 10 a 15 anos com afinco, as pessoas n\343o percebem o quanto o mundo mudou desde 1996", disse Sean O'Sullivan, executivo de capital para empreendimentos que divide seu tempo entre os Estados Unidos, a Irlanda e a China. "Produtos como o iPhone reduziram o custo dos componentes. Agora \351 f\341cil produzir aparelhos conect\341veis que transformam vidas, de uma maneira que s\363 seria poss\355vel realizar com software, no passado".

Para provar seu argumento, O'Sullivan recentemente levou equipes de nove pequenas empresas iniciantes para Shenzhen, na China, onde passaram 111 dias desenvolvendo e iniciando a produ\347\343o de novos aparelhos. A companhia de Sullivan se chama Haxlr8r (pronuncia-se "Hack-cele-r\352itor"), e em junho o primeiro grupo de produtos desenvolvidos rapidamente pelas empresas iniciantes que seu fundo banca chegou ao mercado.

As empresas incluem a Shaka, que produz um aparelho simples que mede a for\347a e dire\347\343o do vento para praticantes de windsurf e asa delta, e a Kindara, que produz um acess\363rio para o iPhone que ajuda uma mulher a determinar quando est\341 ovulando (o sistema envia automaticamente uma mensagem de texto ao marido no momento prop\355cio).

Outra das participantes \351 a Bilibot, que tem por objetivo produzir um rob\364 barato usando c\363digo de fonte aberta.

O fim da obsess\343o do vale pelas empresas on-line de servi\347os e pelas redes sociais na web \351 um retorno \340s ra\355zes da regi\343o. O Vale do Sil\355cio surgiu como centro de design de hardware eletr\364nico, no final dos anos 30, quando Bill Hewlett e David Packard produziram um oscilador de \341udio usado por Walt Disney na produ\347\343o do desenho animado "Fantasia". No come\347o dos anos 70, o r\363tulo "Vale do Sil\355cio" surgiu para descrever a prolifera\347\343o de fabricantes de semicondutores. Na metade dos anos 70, um grupo de jovens que constru\355am computadores caseiros por divers\343o criou o Homebrew Computer Club, que deu origem a dezenas de novas empresas, entre as quais a Apple Computer. Hoje, algumas das novas empresas de hardware de maior sucesso foram criadas pela sa\355da de antigos funcion\341rios da Apple que querem tentar a sorte com novas companhias que combinam hardware e software --parte central do ADN da Apple. Tony Fadell, antigo executivo da Apple que comandou a equipe de design do iPhone e do iPod, recentemente criou uma empresa chamada Nest, que produz um termostato caseiro com design espetacular. O termostato se tornou um dos eletr\364nicos de maior sucesso este ano. Hugo Fiennes, que comandou a cria\347\343o do hardware para os quatro primeiros iPhones, criou uma empresa chamada Electric Imp, cujo plano \351 conectar aparelhos de uso di\341rio, como tomadas e eletrodom\351sticos, \340 internet. E Andy Rubin, que hoje dirige a divis\343o Android de telefonia m\363vel do Google, foi engenheiro na Apple antes de sair da companhia para participar da cria\347\343o de diversas novas empresas, a mais recente das quais foi adquirida pelo Google em 2005. O software Android, estreitamente integrado aos celulares inteligentes, \351 hoje forte rival do iPhone. Hosain Rahman, da Jawbone, uma empresa de hardware criada recentemente para produzir sistemas de alto-falantes e fones de ouvido sem fio de design muito esguio, diz que a influ\352ncia da Apple no design ditou um padr\343o para os interessados em criar empresas de hardware. "O par\342metro para excel\352ncia de hardware foi estabelecido bem l\341 em cima pelos nossos amigos em Cupertino", ele diz, se referindo \340 cidade que abriga a sede da Apple. "Eles melhoraram o hardware em geral". "Pode-se propor um novo conceito ou ideia e determinar de modo muito eficiente se isso resultar\341 em um produto vi\341vel", disse Rahman. "Hoje \351 poss\355vel testar muitas ideias com muito menos capital e intensidade". Mas, alerta, "ampliar a escala da produ\347\343o, formar a cadeia de suprimento e organizar marketing e distribui\347\343o continua muito dif\355cil". No entanto, at\351 mesmo a distribui\347\343o foi simplificada pela tecnologia. Mercados on-line como Etsy, Amazon e Google Marketplace permitem que as pessoas se estabele\347am em qualquer canto da web e comecem a comerciar suas mais recentes ideias de hardware. Devido ao interesse por hardware, empresas iniciantes de Nova York e do Vale do Sil\355cio agora disputam o dinheiro dos fundos de capital para empreendimentos. A Electric Imp recentemente concluiu uma rodada de financiamento de US$ 8 milh\365es, com investimento de grandes empresas do setor. A LittleBits, uma empresa de Nova York, acaba de assinar um investimento de US$ 3,65 milh\365es para bancar a produ\347\343o em massa de seus min\372sculos brinquedos tecnol\363gicos. A Lime Lab, de Yousefi, foi adquirida este ano pela PCH International, sediada na Irlanda. A PCH \351 uma companhia de fabrica\347\343o terceirizada que trabalha com empresas iniciantes e de tecnologia do Vale do Sil\355cio para produzir hardware, em projetos que poucos anos atr\341s teriam custado milh\365es de d\363lares e requerido anos. Liam Casey, fundador e presidente-executivo da PCH International, disse que a facilidade de produzir prot\363tipos de hardware contribuiu para a ascens\343o de um novo g\352nero de financiamento, por meio do Kickstarter, um site que arrecadou quantias impressionantes para algumas empresas iniciantes de hardware. Os empres\341rios exp\365em suas ideias no site e pedem doa\347\365es --muitas vezes prometendo um exemplar do produto ou pelo menos uma camiseta promocional, para retribuir pelo dinheiro recebido. "O dinheiro sempre foi a barreira, no hardware", disse Casey, "e, ao estabelecer que interesse suas ideias atraem entre os consumidores, as empresas iniciantes podem criar um espa\347o que fa\347a com que o pessoal de capital para empreendimentos se sinta confort\341vel investindo em seus projetos de hardware. O Ouya, um console de videogame para televisores criado com software de fonte aberta, usando o Android, do Google, acaba de obter mais de US$ 8 milh\365es no Kickstarter. O Pebble, o rel\363gio inteligente que se conecta a celulares com Android e ao iPhone, conseguiu mais de US$ 10 milh\365es no site, quando os proponentes haviam solicitado apenas US$ 100 mil. A queda forte no pre\347o do hardware pode ser comprovada pela retomada do esp\355rito de cria\347\343o de aparelhos eletr\364nicos como hobby, uma subcultura conhecida como Maker. \311 um esp\355rito que prospera devido ao baixo custo de computadores e sensores. Um dos melhores exemplos do movimento \351 um sistema de computador com fun\347\365es plenas mas custo de apenas US$ 25, e com o tamanho de um cart\343o de cr\351dito. Projetado por uma pequena equipe comandada por Eben Upton, projetista de chips na Broadcom, o computador se chama Raspberry Pi e os adeptos da cria\347\343o caseira de computadores e f\343s das empresas iniciantes do Vale do Sil\355cio o exaltam como exemplo de avan\347o tecnol\363gico. At\351 agora, 100 mil desses computadores foram vendidos, e a Raspberry Pi Foundation est\341 produzindo quatro mil deles ao dia --o que bastaria para atingir produ\347\343o anual de quase 1,5 milh\343o de unidades. E j\341 que agora um computador \351 mais barato que uma refei\347\343o, o impacto sobre futuros desenvolvimentos ser\341 profundo. "As pessoas usam essa tend\352ncia como catalisador para levar novos projetos ao mercado mais r\341pido", diz Kevin Yapp, diretor de marketing e estrat\351gia da Element 14, uma comunidade internacional de engenheiros internacionais que apoiam o projeto. "Stewart Brand diz que a informa\347\343o, como o software, quer ser livre", afirma O'Sullivan, da Haxlr8r. "Agora, o hardware \351 quase t\343o barato quanto o software". + BLOG DE TEC Veja imagens do tablet Sony Duo 11, suposto concorrente do Microsoft Surface Ex-funcion\341rio do Google relata um ano de 'trabalho sujo' na empresa Assine o feed do Blog de Tec + CANAIS Acompanhe a Folha Tec no Twitter Acompanhe a Folha no Twitter Conhe\347a a p\341gina da Folha Tec no Facebook Conhe\347a a p\341gina da Folha no Facebook LIVRARIA DA FOLHA HOMEM-ARANHA (VOL. 4) Marvel De: 65,00 Por: 57,00 COMPRAR A MENINA DO VALE Bel Pesce De: 19,90 Por: 17,90 COMPRAR Come\347a a pr\351-venda de 'F1 2012'; assista ao v\355deo do game Autor de 'Gera\347\343o Y' procura recriar 'ciclo da vida' em novo livro H.G. Wells imaginou contato tr\341gico com marcianos Se voc\352 tem cem amigos no Facebook, um pode ser psicopata, diz livro Ingl\352s e mais 7 l\355nguas em li\347\365es de 15 min, com livro e CD. Desconto de 30%! Dicion\341rio Houaiss de R$ 269,00 por R$ 193,00

Seguran\347a

Falsificando KERNEL32.DLL \u2013 um Sandbox Amador

quarta-feira, 29/08/2012 \340s 08h08, por Alexey Lyashko

H\341 alguns dias, notei uma busca no meu site vi que algu\351m estava procurando uma maneira de carregar e usar KERNEL32.dll falsos e percebi que eu ainda n\343o tinha abordado essa informa\347\343o. N\343o h\341 nenhum c\363digo-fonte para este artigo, j\341 que estou um pouco sem tempo para escrev\352-lo, mas vou fazer o meu melhor para fornecer o m\341ximo de informa\347\365es, assim, aqueles que querem tentar n\343o ter\343o problemas.

KERNEL32.DLL

A primeira coisa interessante sobre KERNEL32.dll \351 que ele est\341 sempre carregado, independentemente se um execut\341vel em funcionamento importa qualquer coisa a partir dele. O mesmo que NTDLL.DLL (bem, Kernel32.dll importa a partir dela). Essa biblioteca fornece interfaces para intera\347\343o com os n\355veis mais profundos da parte \u201cuser land\u201d do sistema operacional para o arquivo execut\341vel em execu\347\343o e algumas outras bibliotecas de liga\347\343o din\342mica carregadas na mem\363ria do processo.

Sabendo de tudo isso, o primeiro pensamento pode ser: \u201ccomo vamos falsificar (?) se todo o resto depende disso?\u201d. A solu\347\343o \351 mais f\341cil do que se pode imaginar \340 primeira vista. No entanto, devemos ter em mente que alguns programas podem importar de NTDLL.DLL diretamente, ignorando o KERNEL32.dll (o que costumava acontecer muitas vezes no mundo do malware), o que significa que uma vez que voc\352 falsificou (?) KERNEL32.dll, voc\352 pode ter que falsificar (?) NTDLL tamb\351m.

Os preparativos

Devemos come\347ar escrevendo um bom e velho DLL/code injector simples. \311 mais f\341cil dissecar o processo victim (?) de dentro. Essa \351 a parte mais simples. Falando a grosso modo, o injetor (?) deve ser capaz de criar um processo victim em estado suspenso, passando o processo de cria\347\343o flag CREATE_SUSPENDED para CreateProcess API.

Escrever o c\363digo ou a DLL que vamos injetar \351 uma tarefa dif\355cil, porque esse c\363digo \351 destinado a executar as tarefas descritas abaixo, em ordem de execu\347\343o.

Carregue KERNEL32.dll Falso (?)

Vamos supor que tenhamos um KERNEL32.dll falso (?) pronto para usar (vamos voltar \340 cria\347\343o de dll falso (?) um pouco depois). Isso \351 muito simples \u2013 chame a fun\347\343o LoadLibrary a partir do seu c\363digo. Uma coisa que merece destaque \351 que MSDN n\343o est\341 sugerindo usar LoadLibrary em sua fun\347\343o DllMain. Portanto, se voc\352 decidir usar inje\347\343o de DLL, em vez de inje\347\343o de c\363digo, ent\343o \351 melhor usar a abordagem descrita no artigo \u201cAdvanced DLL Injection\u201c.

O falso (?) KERNEL32.dll deve simplesmente importar todas as APIs do original. N\343o se engane \u2013 importa\347\343o, e n\343o forward as exporta\347\365es, pelo menos enquanto estamos falando de fun\347\365es de API, mas voc\352 pode seguramente forward objetos exportados e vari\341veis para o original.

Resolver Importa\347\343o victim (?)

At\351 o momento, temos nosso c\363digo/DLL em execu\347\343o dentro do processo victim (?) suspenso, e todas as suas importa\347\365es deveriam ter sido resolvidas. O que ainda temos que fazer \351 substituir todos os endere\347os de API exportados do KERNEL32.dll original por endere\347os correspondentes em nosso falsificado.

Aqui est\341 um link com as especifica\347\365es da Microsoft de MS PE e formatos de arquivos do MS COFF \u2013 seria \372til fu\347ar nas importa\347\365es e na exporta\347\343o.

Ocultar o KERNEL32.dll original

Enquanto executar as a\347\365es acima mencionadas pode ser suficiente no caso de uma aplica\347\343o regular, devemos tomar algumas precau\347\365es em caso de um c\363digo malicioso. Minha sugest\343o \351 esconder o KERNEL32.dll original, substituindo a sua entrada na lista de estruturas LDR_MODULE no PEB com aquele a descrever nosso KERNEL32.dll falso (?).

Cria\347\343o de KERNEL32.dll Falso (?)

Isso pode parecer assustador, mas n\343o h\341 necessidade de se preocupar (pelo menos n\343o muita). Tudo o que precisamos para criar um \351 um compilador C (ou uma linguagem de alto n\355vel que voc\352 preferir) e qualquer assembler (eu uso FASM).

Despejar KERNEL32.dll para a Fonte ASM

N\343o, claro que n\343o temos que desmontar o conjunto DLL e despej\341-lo em uma fonte de Assembly correspondente. Em vez disso, o que temos que fazer \351 escrever um pequeno aplicativo em linguagem de alto n\355vel (voc\352 pode tentar fazer isso em Assembly se quiser) que iria analisar a tabela de exporta\347\343o do KERNEL32.dll original e criar um conjunto de arquivos de origem Assembly: um para o c\363digo, um para dados (se necess\341rio), um para a importa\347\343o e um para as se\347\365es de exporta\347\343o.

Querendo ou n\343o, o aplicativo tem que gerar um pouco de c\363digo Assembly para pelo menos, transferir o fluxo de execu\347\343o para uma fun\347\343o API no KERNEL32.dll original. Por exemplo, se n\343o temos interesse em, digamos, ExitProcess, ent\343o o nosso ExitProcess falso (?) deve ser semelhante a este:

fake_ExitProcess: ; As we are not tracing/logging this function, we simply let the ; original ExitProcess shoot jmp dword [real_ExitProcess] No entanto, o c\363digo seria diferente para APIs de interesse. Por exemplo, a API CreateFileA seria implementada como: fake_CreateFileA: ; We pass control to a fake CreateFileA, which is implemented in ; a separate DLL imported by our fake KERNEL32.dll ; Parameters are already on the stack, so we simply jump. ; Don\u2019t forget to declare the fake function as STDCALL ; (remember #define WINAPI __declspec(stdcall) ? ) jmp dword [our_CreateFileA]

O arquivo fonte (?) Assembly contendo o c\363digo para a se\347\343o de importa\347\343o conteria, ent\343o, o seguinte:

section \u2018.idata\u2019 import data readable writable

library original, \u2018kernel32.dll\u2019,\\ ;Import original KERNEL32.dll

fake, \u2018our_dll_with_fake_api.dll\u2019 ;Import a DLL with fake APIs

import original,\\

real_ExitProcess, \u2018ExitProcess\u2019

import fake,\\

our_CreateFileA, \u2018whatever you call it here\u2019

Finalmente, agora chegamos ao c\363digo da se\347\343o de exporta\347\343o:

section \u2018.edata\u2019 export data readable

export \u2018KERNEL32.dll\u2019,\\ ;FASM does not care about what you type here,

;so let\u2019s be fake to the end and pretend

;to be KERNEL32.dll

fake_ExitProcess, \u2018ExitProcess\u2019,\\

fake_CreateFileA, \u2018CreateFileA\u2019

Finalmente, o arquivo de origem principal, aquele que iria reunir todos os demais juntos:

format PE DLL at 0\32710000000

include \u2018code.asm\u2019

include \u2018import.asm\u2019

include \u2018export.asm\u2019

section \u2018.reloc\u2019 fixups data discardable

compile com FASM e voc\352 ter\341 seu KERNEL32.dll falso.

Implementa\347\343o de API Falsa

Como j\341 foi mencionado acima, existem algumas fun\347\365es que gostar\355amos de seguir. Elas devem possuir alguma implementa\347\343o personalizada, de prefer\352ncia em uma DLL separada (que seria carregada pelo carregador do Windows no momento em que resolve as nossas depend\352ncias de KERNEL32.dll falso (?)). Logo abaixo est\341 um diagrama das intera\347\365es entre todos os m\363dulos:

E aqui est\341 um exemplo dessa API falsa:

HANDLE WINAPI fake_CreateFileA(

LPCSTR lpFileName,

DWORD dwDesiredAccess,

DWORD dwShareMode,

LPSECURITY_ATTRIBUTES lpSA,

DWORD dwCreationDisposition,

DWORD dwFlagsAndAttributes,

HANDLE hTemplateFile)

{

fprintf(log_file, \u201cCreateFileA(list params here)\\n\u201d, params);

return CreateFileA(lpFileName,

dwDesiredAccess,

dwShareMode,

lpSA,

dwCreationDisposition,

dwFlagsAndAttributes,

hTemplateFile);

}

Claro, voc\352 pode implementar mecanismos adicionais dentro dessa DLL, por exemplo, deix\341-la se comunicar com outro aplicativo via sockets ou pipes, mas isso merece um artigo separado.

P.S.: Minha sugest\343o pessoal \351 inserir mais c\363digos em cada fun\347\343o dentro do KERNEL32.dll falso (?), de modo que pareceria mais realista para o processo de victim (?) (ele deve tentar fazer algo com ele).

Espero que este artigo tenha sido \372til.

Vejo voc\352s na pr\363xima.

***

Texto original dispon\355vel em http://syprog.blogspot.com.br/2012/03/faking-kernel32dll-amateur-sandbox.html

Alexey Lyashko

trabalha com engenharia reversa e consultoria em anti-pirataria na Irdeto USA. J\341 trabalhou com detec\347\343o de malware, pesquisa de v\355rus e como engenheiro de suporte para cliente. Gosta de C, Assembler, Programa\347\343o de Sistemas e Engenharia Reversa. \311 israelita e mora em Moscou.

Leia os \372ltimos artigos publicados por Alexey Lyashko

Falsificando KERNEL32.DLL \u2013 um Sandbox Amador

Como fazer a inje\347\343o de c\363digo execut\341vel de uma maneira interessantet

Passando eventos para uma m\341quina virtualyf

Tempo de execu\347\343o de framework simples atrav\351s de exemploc

Uma designer que vai do autoral \340 TV

\251 2000 \u2013 2012. Todos os direitos reservados ao Valor Econ\364mico S.A. . Verifique nossos Termos de Uso em http://www.valor.com.br/termos-de-uso. Este material n\343o pode ser publicado, reescrito, redistribu\355do ou transmitido por broadcast sem autoriza\347\343o do Valor Econ\364mico.

Leia mais em:

http://www.valor.com.br/cultura/2807310/uma-designer-que-vai-do-autoral-tv#ixzz24wdyGGy8

O desenvolvimento de produtos para empresas e a curadoria de exposi\347\365es marcaram mais a atividade da designer Baba Vacaro do que os trabalhos autorais. Agora, ela teve a chance de reunir tudo no livro "De Tra\347os Abertos" (editora C4, R$ 70, 132 p\341gs), escrito pela jornalista Cristina Ramalho.

"Quando surgiu o convite para participar da cole\347\343o 'Design & Processo', fiquei na d\372vida se seria poss\355vel costurar todas as coisas que fa\347o, sendo que o design de produto \351 s\363 uma delas. A verdade \351 que minha biografia se mistura muito com a hist\363ria das marcas para as quais trabalho", afirma Baba Vacaro.

Parte do p\372blico a conhece mais como roteirista da s\351rie de TV "Casa Brasileira", exibida pelo canal GNT, que chega agora \340 terceira temporada. O programa semanal d\341 voz aos principais arquitetos do pa\355s e mostra as casas e os espa\347os que constru\355ram.

Al\351m do trabalho na televis\343o, Baba Vacaro tamb\351m d\341 aulas e palestras. O livro detalha esse mix de atividades que guia a trajet\363ria da designer nas duas \372ltimas d\351cadas. Mas n\343o s\363: fala tamb\351m da hist\363ria de marcas para as quais trabalha, como a Dominici, conhecida empresa de lumin\341rias, fundada por uma fam\355lia de imigrantes italianos.

"Atuo muito nos bastidores e trago v\341rios designers para as marcas. Por isso, quando come\347amos a falar no livro, pensei: 'Vou colocar produtos que n\343o s\343o meus na obra?' E a Cristina me convenceu de que era isso mesmo que eu deveria fazer."

Outra empresa citada \351 a Dpot, especializada em mobili\341rio 100% brasileiro. Ali, Baba tem se dedicado a fazer reedi\347\365es de pe\347as hist\363ricas de grandes designers e arquitetos brasileiros que deixaram de ser fabricadas (ou tiveram edi\347\365es muito pequenas) e negocia at\351 a produ\347\343o de objetos que nunca sa\355ram da prancheta. \311 o caso da poltrona "rampa" de Sergio Bernardes, ou da "mesa Zu", de Ruy Ohtake, itens da cole\347\343o "Mob\355lia de Arquiteto", colocados \340 venda no fim deste m\352s.

A obra ganha mais sentido, de acordo com Baba, por ser destinada a uma nova gera\347\343o de designers. Ao somar tudo o que tem feito, ela acaba por explicitar os caminhos pelos quais um profissional pode enveredar num mercado que \351 recente e est\341 crescendo muito.

"Mostro uma maneira de trabalhar com design. Nela est\341 impl\355cito como entender e traduzir as necessidades de uma marca e, a partir da\355, tra\347ar as estrat\351gias de mercado. Na Dominici, por exemplo, metade do portf\363lio de produtos fui eu que desenhei, mas n\343o \351 a isso que se resume meu trabalho l\341."

Claro que "De Tra\347os Abertos" tamb\351m traz as pe\347as criadas por Baba Vacaro. Dentre elas, a mais significativa \351 a poltrona "Mandacaru", feita de seis almofadas que se abrem num leque de 180\272. Para Cristina Ramalho, "a Mandacaru, com seu formato em flor, t\343o moderna e t\343o brasileirinha, t\343o bem pensada e t\343o simples, aberta a todos os jeitos de sentar, trazia no formato o conte\372do da sua designer".

Com edi\347\343o bil\355ngue portugu\352s/ingl\352s, uma cuidada produ\347\343o gr\341fica e belas fotos, o livro d\341 uma amostra relevante daquilo a que se prop\365e a cole\347\343o "Design & Processo": mostrar "a amplitude da produ\347\343o de design no pa\355s, a variedade de abordagens e partidos e suas diferentes manifesta\347\365es".

\251 2000 \u2013 2012. Todos os direitos reservados ao Valor Econ\364mico S.A. . Verifique nossos Termos de Uso em http://www.valor.com.br/termos-de-uso. Este material n\343o pode ser publicado, reescrito, redistribu\355do ou transmitido por broadcast sem autoriza\347\343o do Valor Econ\364mico.

Leia mais em:

http://www.valor.com.br/cultura/2807310/uma-designer-que-vai-do-autoral-tv#ixzz24wcNsIvm

Dica: como tirar proveito do recurso de seguran\347a Gatekeeper, do OS X Mountain Lion

7 coment\341rios postados

Atualizado: 29/08/2012 \340s 09:45por Eduardo Marques

29/08/2012 \340s 07:56

No OS X Mountain Lion, a Apple implementou o recurso de seguran\347a Gatekeeper. Veja a descri\347\343o dele, dada pela pr\363pria Apple:

O Gatekeeper ajuda a proteger voc\352 contra o download e execu\347\343o de softwares maliciosos no seu Mac, n\343o importa de onde eles venham. Voc\352 tem mais controle sobre os apps instalados. Voc\352 pode baixar e instalar apps de qualquer lugar da web, como voc\352 fazia antes ou baixe e instale apps da Mac App Store, o local mais seguro para encontrar apps para o seu Mac. Tamb\351m pode usar a op\347\343o padr\343o do Gatekeeper, que permite instalar apps da Mac App Store e de desenvolvedores identificados. Mais um jeito que o OS X encontrou para cuidar da seguran\347a do seu Mac.

No total, s\343o tr\352s configura\347\365es de seguran\347a (transfer\352ncias de aplicativos), dispon\355veis em Prefer\352ncias do Sistema (System Preferences) \273 Seguran\347a e Privacidade (Security & Privacy) \273 Geral (General):

-

Apenas da Mac App Store.

-

Da Mac App Store e de desenvolvedores registrados.

- De qualquer lugar.

Enquanto a primeira op\347\343o \u201cengessa\u201d seu computador, a \372ltima n\343o tira proveito do novo recurso, j\341 que deixa as portas do Mac totalmente abertas \u2014 at\351 por isso, por padr\343o, a op\347\343o escolhida pela Ma\347\343 \351 a segunda.

Pois bem, aqui vai a dica/recomenda\347\343o: deixe a segunda op\347\343o marcada (download de aplicativos apenas da Mac App Store e de desenvolvedores registrados), protegendo o seu computador de apps mal intencionados. Caso precise baixar um app/widget de um site/desenvolvedor n\343o reconhecido pela Apple \u2014 mas que voc\352 conhece e considera seguro \u2014, basta fazer o download do arquivo e, na hora de execut\341-lo, clicar com o bot\343o direito (ou com a tela Control), escolhendo a op\347\343o \u201cAbrir\u201d.

Dessa forma, mesmo com Gatekeeper ativado \u2014 protegendo o seu Mac \u2014, voc\352 conseguir\341 instalar o app. ;-)

Decoreba ganha update e fica ainda melhor no aprendizado de verbos irregulares em ingl\352s

1 coment\341rios postados

Atualizado: 28/08/2012 \340s 19:39por Hugo Bessa

28/08/2012 \340s 18:22

O Decoreba, desenvolvido pela MobLearn, ganhou uma \363tima atualiza\347\343o. O aplicativo j\341 ajudava bastante estudantes da l\355ngua inglesa a aprenderem verbos irregulares, e agora ficou ainda melhor.

A maior novidade \351 que todos os arquivos de \341udio est\343o agora embutidos no aplicativo, tirando a necessidade de estar conectado \340 internet para ouvir a pron\372ncia das palavras \u2014 uma grande m\343o na roda para quem pretende usar o app num iPod touch, na sala de aula, por exemplo.

Para melhorar a experi\352ncia do usu\341rio, os desenvolvedores adicionaram um campo de busca para verbos no infinitivo, al\351m de terem aumentado a \341rea de toque das abas.

Visando tamb\351m aos usu\341rios que falam espanhol, a MobLearn desenvolveu uma vers\343o espec\355fica para a l\355ngua, que funciona exatamente como a vers\343o para o portugu\352s.

O Decoreba est\341 dispon\355vel na App Store por apenas US$1, pesa 3,4MB e requer o iOS 4.0 ou superior rodando em iPhones/iPods touch. A vers\343o em espanhol tamb\351m custa somente US$1 na App Store, mas pesa 4MB e requer o iOS 4.3 ou superior.

Promo\347\343o-rel\342mpago: concorra a 8 promo codes do Decoreba!

Mais uma vez, vamos brincar um pouquinho \u2014 valorizando os que de fato leem o artigo. ;-)

Ganhar\343o c\363digos promocionais de cada vers\343o do Decoreba os 4 primeiros seguidores do @MacMagazine que derem RT no nosso tweet sobre este post \u2014 s\363 que no estilo antigo de RT, adicionando na frente da mensagem o nome da desenvolvedora dos aplicativos.

Exemplo:

Apple RT @MacMagazine: Decoreba ganha update e fica ainda melhor no aprendizado de verbos irregulares em ingl\352s \u2022 http://mcmgz.in/ayh

Aten\347\343o: se voc\352 for um dos ganhadores *n\343o* apague o tweet ap\363s o t\351rmino da promo\347\343o, ou voc\352 poder\341 ser banido. Caso voc\352 seja um deles e n\343o saiba como resgatar o seu promo code, confira nossa v\355deo-aula explicativa.

Nova variante de malware surge com vulnerabilidade cr\355tica em Java

Publicado em 30 de agosto de 2012 Escrito por: Eduardo Marques

Uma variante do OSX/Tsunami, que pode ser baixada como um drive pela nova vulnerabilidade \u201czero-day\u201d em Java, CVE-2012-4681, foi encontrada. O m\351todo de infec\347\343o ainda n\343o foi confirmado, mas como este malware se conecta com o mesmo endere\347o de IP do backdoors de Windows da mesma vulnerabilidade, parece que eles s\343o, pelo menos, incidentes relacionados.

Se voc\352 tem o Java 7 instalado em sua m\341quina, \351 recomend\341vel que voc\352 desative-o atrav\351s do utilit\341rio Prefer\352ncias de Java (Java Preferences) at\351 aparecer uma corre\347\343o para o exploit. Se voc\352 ainda estiver na vers\343o 6, ainda estiver no Snow Leopard (sistema que n\343o suporta o Java 7), ou n\343o tiver o Java instalado em seu Mac, n\343o precisa se preocupar. [The Mac Security Blog]

Oracle lan\347a atualiza\347\343o para consertar brechas de seguran\347a do Java 7

9 coment\341rios postados

Atualizado: 30/08/2012 \340s 20:32por Hugo Bessa

30/08/2012 \340s 17:35

A Oracle lan\347ou uma atualiza\347\343o para consertar as recentes vulnerabilidades do Java, as quais j\341 est\343o inclusive sendo exploradas por softwares mal-intencionados. O update pesa 50MB e \351 recomendado para todos os usu\341rios que possuem o Java 7 instalado em suas m\341quinas. [Oracle]

Confira tr\352s \363timas dicas de leitores de c\363digos QR para iGadgets

7 coment\341rios postados

Atualizado: 31/08/2012 \340s 06:12por Vin\355cius Porto

30/08/2012 \340s 23:35

Confira tr\352s \363timas dicas de leitores de c\363digos QR para iGadgets

7 coment\341rios postados

Atualizado: 31/08/2012 \340s 06:12por Vin\355cius Porto

30/08/2012 \340s 23:35

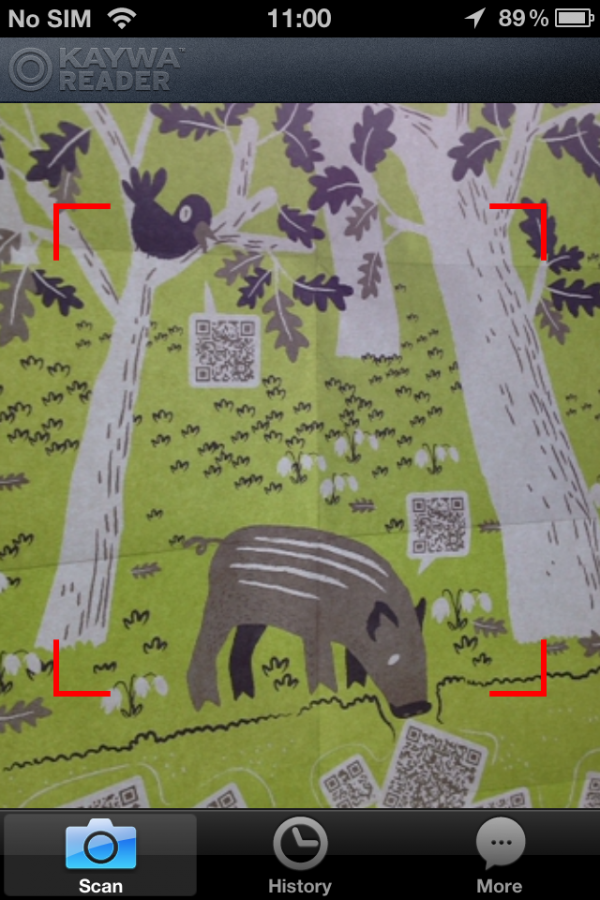

Se voc\352 j\341 pegou o celular e apontou-o para o monitor, sabe que a imagem acima \351 um c\363digo QR (ou QR Code, como preferir). Eles s\343o vistos com frequ\352ncia em revistas, cart\365es de visita, cart\365es de embarque, exposi\347\365es e at\351 tatuagens. O c\363digo \351 lido e interpretado por aplicativos, que retornam uma URL ou outra informa\347\343o \u2014 como um n\372mero ou texto.

O principal motivo da exist\352ncia desses \u201cquadradinhos\u201d \351 a praticidade. \311 mais r\341pido abrir um app e apontar o celular pra imagem do que abrir o navegador e digitar todo o endere\347o \u2014 se for este, o caso. E, c\341 entre n\363s, 2-8MB n\343o v\343o fazer diferen\347a na mem\363ria do seu iGadget.

N\343o seria uma m\341 ideia termos um leitor desses direto na c\342mera \u2014 como j\341 sugerimos aqui e o OS X Mountain Lion tamb\351m n\343o possui ainda um sistema nativo de leitura de c\363digos QR, conforme refer\352ncias indicavam.

Ent\343o, seguem abaixo tr\352s dicas de apps que conseguem decifrar os famosos QRs:

Kaywa QR Code Reader

\311 um leitor espec\355fico para QR Codes que mant\351m um hist\363rico das imagens capturadas. No site da desenvolvedora \351 poss\355vel gerar e compartilhar os c\363digos, o que \351 bem bacana. O Kaywa QR Code \351 gratuito na App Store [4,2MB; requer o iOS 4.3 ou superior], compat\355vel com iPhones/iPods touch.

QR Reader

Com este \u2014 preferido meu e do Rafael Fischmann \u2014 \351 poss\355vel criar um c\363digo QR de dentro do pr\363prio app, procurar c\363digos nas fotos j\341 tiradas e compartilhar as cria\347\365es e leituras. Ele tamb\351m conta com uma aba para favoritos e hist\363rico. O QR Reader \351 gratuito na App Store [8,1MB; requer o iOS 4.0 ou superior de iPhones/iPods touch], mas possui uma vers\343o Premium (livre de propagandas). Aos interessados, ele tamb\351m est\341 dispon\355vel para iPads: gr\341tis, Premium.

BeeTagg QR Reader

Dica do leitor @Silver472, \351 o mais leve dos tr\352s \u2014 mas n\343o menos completo. Identifica c\363digos de barras, c\363digos QR, e c\363digos beetagg (criados pela empresa de mesmo nome). Tamb\351m compartilha os resultados nas redes sociais e s\363 peca no design, que poderia ter sido tratado com mais carinho. O BeeTagg \351 gratuito na App Store [1,5MB; requer o iOS 3.0 ou superior], compat\355vel com iPhones/iPods touch. Por curiosidade, ele tamb\351m est\341 presente em outras oito(!) plataformas.

Dica do leitor @Silver472, \351 o mais leve dos tr\352s \u2014 mas n\343o menos completo. Identifica c\363digos de barras, c\363digos QR, e c\363digos beetagg (criados pela empresa de mesmo nome). Tamb\351m compartilha os resultados nas redes sociais e s\363 peca no design, que poderia ter sido tratado com mais carinho. O BeeTagg \351 gratuito na App Store [1,5MB; requer o iOS 3.0 ou superior], compat\355vel com iPhones/iPods touch. Por curiosidade, ele tamb\351m est\341 presente em outras oito(!) plataformas.

\267 \267 \267 po Dica amiga: se eu fosse voc\352, pegava logo algum desses. Vai que voc\352 precisa aqui no site, e a\355 pode \u201cn\343o dar tempo\u201d de baixar! Hehe. :-)

po HTML5 j\341 faz parte do seu dia a dia

quinta-feira, 30/08/2012 \340s 09h08, por Reinaldo Ferraz

Muita gente acessa a web antes mesmo de tomar seu caf\351 da manh\343. Troca mensagens com seus amigos pelas redes sociais, faz pesquisas no Google, assiste a um document\341rio no Youtube, acessa seu site preferido\u2026 Pois bem, o HTML5 est\341 fazendo parte cada vez mais do seu dia a dia, e cada vez mais cedo. po As redes sociais aderiram com for\347a ao HTML5. O Facebook tem uma \341rea chamada \u201c Facebook Developers\u201d com boa documenta\347\343o para quem quer desenvolver aplicativos utilizando HTML5. O usu\341rio que vai publicar as fotos da sua festa de fim de semana na rede n\343o est\341 preocupado se ela usa HTML5, mas o desenvolvedor desse aplicativo de upload de fotos est\341.

e O Google tem investido forte nessa \341rea. Al\351m do seu HTML5 Rocks, o YouTuber j\341 permite, h\341 um bom tempo, que o usu\341rio possa assistir v\355deos com suporte a HTML5.

Desenvolvedores de browsers tamb\351m t\352m estimulado em suas \341reas \u201cdev\u201d o uso do HTML5 em aplicativos e p\341ginas web: o Mozilla Developer Network e o Safari Technology Demos s\343o alguns bons exemplos com diversas galerias de sites em HTML5.

O mais importante de toda essa introdu\347\343o \351 mostrar que o HTML5 \351 uma realidade cada vez mais adotada pelo mercado. Ainda existem muitas p\341ginas que mudaram apenas o DOCTYPE para HTML5 e continuam trabalhando o conte\372do em HTML4 ou XHTML. Acho que isso mostra que a vontade de dar o primeiro passo foi dada, mas n\343o \351 o suficiente. Mudar apenas o DOCTYPE para HTML5 e n\343o usufruir das possibilidades que ele permite \351 como comprar um carro de \372ltima gera\347\343o e n\343o fazer uso de toda a tecnologia dispon\355vel nele.

Mas os casos mais interessantes s\343o as p\341ginas institucionais de empresas que est\343o usando, al\351m do DOCTYPE em HTML5, os novos elementos para dar sem\342ntica ao conte\372do da p\341gina: NAV, ARTICLE, ASIDE, FOOTER e outras das novas (ou n\343o t\343o novas) tags do HTML5 j\341 est\343o sendo implementadas no seu c\363digo fonte. Essas empresas descobriram o poder do HTML5 para os seus neg\363cios na web.

Fiz uma r\341pida pesquisa sobre a declara\347\343o de DOCTYPE em HTML5 nas p\341ginas iniciais dos top 10 sites da ALEXA , e o resultado foi o seguinte:

Google: HTML5 Facebook: HTML5 Youtube: HTML5 Yahoo: HTML5 Baidu.com: HTML5 Wikipedia: HTML5 Live.com \u2013 N\343o declara DocType Blogspot \u2013 HTML5 qq.com \u2013 XHTML Twitter \u2013 HTML5Repito o que escrevi anteriormente: Apenas declarar DOCTYPE em HTML5 n\343o significa que as p\341ginas est\343o fazendo uso de todos os grandes recursos que ele proporciona, mas \351 um primeiro passo. Alguns desses sites citados t\352m usado diversos recursos do HTML5, inclusive atributos ARIA, para melhorar a acessibilidade das p\341ginas em HTML5.

Para o desenvolvedor isso \351 uma \363tima not\355cia. As grandes empresas aceitaram o HTML5 e est\343o fazendo uso dessa tecnologia. A ind\372stria de browsers vem trazendo cada vez mais recursos em suas novas vers\365es e cada vez mais os dispositivos m\363veis j\341 vem com suporte nativo em seus navegadores.

Para o usu\341rio final, n\343o importa se a p\341gina est\341 em HTML5, HTML4 ou XHTML, desde que sua experi\352ncia seja boa. A evolu\347\343o \351 invis\355vel para esse usu\341rio, como se o usu\341rio estivesse tomando um caf\351 cada vez mais gostoso todo dia. Mas esse \351 um caf\351 que o desenvolvedor vem tornando cada dia melhor.

Resumindo: O seu Caf\351 com Browser vai ficar muito mais saboroso com HTML5.

Reinaldo Ferraz

\351 especialista em desenvolvimento web do W3C Brasil. Formado em desenho e computa\347\343o gr\341fica e p\363s graduado em design de hiperm\355dia pela Universidade Anhembi Morumbi em S\343o Paulo. Trabalha h\341 mais de 12 anos com desenvolvimento web. Apaixonado por acessibilidade, usabilidade, padr\365es web, HTML, CSS, Star Wars e caf\351 sem a\347\372car.

P\341gina do autor Email

Leia os \372ltimos artigos publicados por Reinaldo Ferraz

HTML5 j\341 faz parte do seu dia a dia

Imagem do dia: leitor personaliza tampa do seu MacBook Pro com desenho simp\341tico

8 coment\341rios postados

Atualizado: 31/08/2012 \340s 10:33por Rafael Fischmann

31/08/2012 \340s 10:33

Cansado de procurar adesivos diferenciados (e de qualidade) para personalizar o seu MacBook Pro, o leitor Fernando Henrique Chagas resolveu fazer diferente: pegou uma daquelas canetinhas de escrever em m\355dias \363pticas e desenhou ele mesmo. :-) O primeiro foi o monstrinho Om Nom, do jogo Cut the Rope, mas ele pretende mudar a cara do laptop ao menos semanalmente. Legal, n\351?

App da Oktoberfest de Blumenau, desenvolvido pela 2 S.A. Mobile, se torna o oficial do evento

2 coment\341rios postados

Atualizado: 31/08/2012 \340s 14:03por Rafael Fischmann

31/08/2012 \340s 14:03

H\341 quase um ano, a desenvolvedora 2 S.A. Mobile lan\347ou um app bem bacana focado na festa Oktoberfest de Blumenau (SC). Pois os organizadores do evento gostaram tanto do trabalho que, para este ano, resolveram torn\341-lo de fato oficial.

E acaba de sair a vers\343o 2.0 do app Oktoberfest Blumenau para iPhones/iPods touch, esta focada na edi\347\343o 2012 do evento \u2014 sua 29\252, por sinal.

O update incorporou um novo \355cone e layout, traz toda a hist\363ria da Oktoberfest, dados sobre edi\347\365es anteriores, regra para os trajes t\355picos, dicion\341rio alem\343o b\341sico, gastronomia t\355pica, toda a programa\347\343o do evento deste ano, roteiros tur\355sticos de Blumenau, telefones \372teis, mapa, integra\347\343o com redes sociais e muito mais.

O Oktoberfest Blumenau 2012 requer o iOS 5.0 ou superior de iPhones/iPods touch e n\343o custa nada na App Store [9,3MB].

http://www.spiegel.de/wissenschaft/natur/pass-und-toelt-einzelnes-gen-veraendert-gangart-von-pferden-a-852824.html

Dia: 02/09/2012

Windows 7

7 fun\347\365es incr\355veis do Windows 7 que voc\352 j\341 esqueceu

Voc\352 pode se considerar um g\352nio do Windows, mas pode ser que j\341 tenha esquecido algumas das maravilhosas fun\347\365es nativas do Windows. Eis aqui sete das nossas fun\347\365es esquecidas favoritas no Windows \u2013 e as coisas legais que voc\352 pode fazer com elas.

Voc\352 pode melhorar o seu Windows com downloads bacanas, mas n\343o deve deixar de lado alguns truques legais que j\341 vem nativamente no seu Windows. Alguns deles voc\352 pode ter esquecido, outros voc\352 pode nunca ter conhecido em primeiro lugar. Outros voc\352 talvez at\351 conhe\347a, mas n\343o percebeu o verdadeiro potencial deles. Mesmo que voc\352 seja um especialista em Windows, provavelmente tem algo novo para aprender, ent\343o d\352 uma olhada nas nossas sete fun\347\365es esquecidas favoritas.

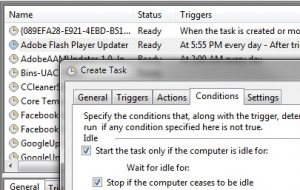

Agendador de Tarefas: Automatize qualquer coisa

Uma maneira simples de manter a produtividade na era digital: Automatize tudo. O agendador de tarefas nativo do Windows pode relegar tarefas chatas e repetitivas para o Sistema Operacional e execut\341-las em um dia/hor\341rio que voc\352 determinar (como o nome indica). Voc\352 pode criar tarefas simples ou complexas, que v\343o de iniciar um programa ou enviar um e-mail at\351 rodar scripts complexos quando estiver sob circunst\342ncias espec\355ficas, tudo com apenas alguns cliques.

Para usar o Agendador de Tarefas, apenas abra o menu Iniciar e digite \u201cagendador de tarefas\u201d, e aperte Enter. Voc\352 ver\341 uma janela com todas as suas tarefas atualmente agendadas, que podem ter sido criadas por outros programas no seu sistema \u2013 como uma tarefa para fazer upload de um determinado software, ou iniciar um programa quando voc\352 logar. Abra a biblioteca do agendador de tarefas na esquerda para ver tarefas em outras categorias e o que elas fazem.

Para criar sua pr\363pria tarefa, apenas clique em \u201cCriar Tarefa\u201d no painel direito da Janela. Voc\352 pode dar um nome, uma descri\347\343o e adicionar algumas fun\347\365es de seguran\347a. As outras abas ajudam voc\352 a criar a task em si:

-

A aba Disparadores permite que voc\352 ajuste quando a tarefa ser\341 executada. Isso pode ser feito de acordo com um hor\341rio marcado (todo dia ou uma vez por semana), toda vez que o seu computador iniciar, ou algo mais complicado.

-

Ac\365es \351 o que a tarefa realmente faz. Isso pode ser iniciar um aplicativo, enviar um e-mail, mostrar uma mensagem, ou executar um comando. Veja abaixo \u201cUsos legais para o Agendador de Tarefas\u201d para mais ideias.

-

- Em Condi\347\365es , voc\352 poder\341 definir algumas exce\347\365es para a tarefa. Por exemplo, voc\352 pode configurar para que a tarefa s\363 seja executada se o computador estiver inativo por um determinado per\355odo de tempo, definir para que ele tire o computador da hiberna\347\343o, e mais. Essa aba \351 particularmente \372til, ent\343o fuce as op\347\365es toda vez que voc\352 criar uma tarefa para garantir que ela funcione do jeito que voc\352 quer.

- A aba de Configura\347\365es \351 similar a de Condi\347\365es, mas lida principalmente com o que acontece se a sua tarefa n\343o acontecer (ou demorar muito tempo para isso). Voc\352 pode configurar para rodar assim que poss\355vel, parar se estiver sendo executada por muito tempo, ou deixar v\341rias inst\342ncias da tarefa rodarem ao mesmo tempo.

Usos legais para o Agendador de Tarefas

- Agende para seu computador ligar e desligar automaticamente

- Execute CCleaner automaticamente para manter o seu PC livre de porcarias

- Agende uma limpeza de Disco no Windows 7 & Vista

- Use o Ninite e o Task Scheduler para manter os computadores de sua fam\355lia atualizados

- Automaticamente envie fotos para o Flickr com o Picasa

- Acorde mais f\341cil pela manh\343 com um alarme em v\355deo

- Mude as configura\347\365es de rel\363gio do Windows para evitar perder minutos toda semana

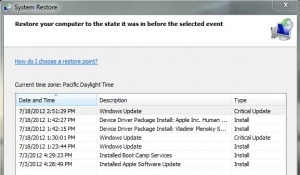

Restaura\347\343o do sistema: Evite aqueles momentos que \u201cIh, deu merda\u201d

Algumas vezes, voc\352 instala um programa ou atualiza um driver que causa mais problemas do que resolve. A fun\347\343o Restaura\347\343o do Sistema do Windows \351 projetada para tal ocasi\343o: execute e ela ir\341 voltar o seu sistema para exatamente como ele estava antes de voc\352 instalar aquele programa ou driver. Ela n\343o substitui um backup completor \u2013 a Restaura\347\343o do Sistema copia apenas certos registros e arquivos do sistema \u2013 mas pode ser \363tima para quando voc\352 quer desfazer apenas um erro pequeno.

Para usar a restaura\347\343o do sistema, v\341 at\351 o menu iniciar, digite \u201cRestaura\347\343o do Sistema\u201d, e aperte a tecla enter. O menu de restaura\347\343o do sistema ir\341 ent\343o mostrar os \u201cpontos de restaura\347\343o\u201d, ou seja, os pontos para os quais voc\352 pode voltar. Por padr\343o, ele automaticamente cria um ponto de restaura\347\343o sempre que voc\352 instala novos softwares ou drivers, ent\343o voc\352 nem mesmo precisa configurar para aproveitar isso. Se voc\352 notar um problema, apenas abra a Restaura\347\343o do Sistema e volte para um ponto onde seu sistema estava est\341vel. Para mais detalhes sobre como usar a ferramenta, veja o Guia Completo para Restaura\347\343o do Sistema no Windows.

Para melhorar a Restaura\347\343o do Sistema

- Mude a frequ\352ncia que a Restaura\347\343o do Sistema cria pontos de restaura\347\343o

cf

- Use a Restaura\347\343o do Sistema para recuperar arquivos individuais

(apesar disso, voc\352 deve lembrar-se de ter um

backup de verdade

a postos tamb\351m)

Fa\347a um atalho para criar pontos de Restaura\347\343o do Sistema

- Fa\347a com que a Restaura\347\343o do Sistema use menos espa\347o em disco

te

- Desabilite completamente a Restaura\347\343o do Sistema

Bibliotecas: Organize seus arquivos, torne a busca do Windows melhor.

A fun\347\343o \u201cbibliotecas\u201d foi uma das fun\347\365es bacanas do Windows 7 que ningu\351m prestou muita aten\347\343o quando surgiu, e \351 mais poderosa do que parece. Se voc\352 n\343o est\341 familiarizado, ela basicamente junta o conte\372do de v\341rias pastas espalhadas no seu sistema e coloca em um s\363 lugar, organizado pelo que est\341 dentro. Por exemplo, se a sua cole\347\343o de m\372sica est\341 espalhada em tr\352s pastas diferentes no seu sistema, voc\352 pode adicionar cada uma delas na biblioteca \u201cM\372sica\u201d. Ent\343o, quando voc\352 abrir a biblioteca \u201cM\372sica\u201d na sua pasta de bibliotecas, voc\352 ver\341 todas as suas m\372sicas em um s\363 lugar, como se elas todas tivessem na mesma pasta.

Entretanto, isso fica muito mais poderoso quando voc\352 cria suas pr\363prias bibliotecas ou adiciona locais de rede, e j\341 citamos ambos quando falamos sobre as bibliotecas do Windows 7 em um post anterior. Contudo, a melhor parte das Bibliotecas \351 a integra\347\343o com a Busca do Windows. A Busca do Windows pode ser meio ruim do jeito que vem, j\341 que ela n\343o busca no seu sistema inteiro. Mas se voc\352 quiser indexar uma pasta, basta adicionar a uma de suas bibliotecas, e o Windows Explorer ser\341 capaz de fazer a pesquisa em uma velocidade impressionante. E essa \351 apenas uma das maneiras que voc\352 pode deixar a busca do Windows um milh\343o de vezes melhor.

Outras maneiras legais de ajustar as Bibliotecas

-

Use-as para compartilhar arquivos entre computadoress Multi-Boot com Windows, OSX ou Linux

- Adicione discos remov\355veis n\343o suportados \340 Biblioteca

- Tenha controle completo nas suas Bibliotecas com o Win7 Library Tool

- Personalize os \355cones de suas bibliotecas

- Desabilite totalmente a fun\347\343o bibliotecas

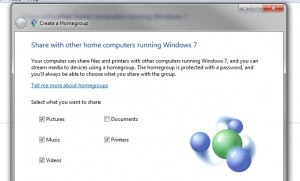

Grupo Dom\351stico: Compartilhamento de arquivos simplificado

Se voc\352 tem mais do que um computador na sua casa, provavelmente troca arquivos entre eles com frequ\352ncia, quer seja documentos que voc\352 est\341 atualmente trabalhando, uma m\372sica que voc\352 quer ouvir, v\355deos que voc\352 quer ouvir do outro lado da casa e por a\355 vai. Um Grupo Dom\351stico \351 a maneira mais f\341cil de fazer isso, permitindo que voc\352 tenha acesso constante a qualquer arquivo que voc\352 queira compartilhar na rede. Voc\352 pode at\351 mesmo compartilhar impressoras, para que n\343o precise de uma em cada c\364modo da casa.

Tudo que voc\352 precisa fazer \351 pesquisar por \u201cGrupo Dom\351stico\u201d no menu Iniciar e clicar em \u201cCriar um Grupo Dom\351stico\u201d. A partir da\355, voc\352 poder\341 escolher quais bibliotecas quer compartilhar (que voc\352 deve estar usando gra\347as \340s dicas acima) e est\341 pronto. Entre naquele Grupo Dom\351stico em outros computadores e voc\352 ter\341 acesso instant\342neo a qualquer arquivo que voc\352 adicionar a estas bibliotecas. Para um tutorial mais detalhado, veja o nosso guia para configurar Grupos Dom\351sticos no Windows 7.

Grupos Dom\351sticos do Windows tamb\351m s\343o \363timos para configurar um centro de entretenimento geeky que pessoas n\343o-geek podem usar tamb\351m. \311 claro, se voc\352 n\343o tiver nenhuma utilidade para os grupos dom\351sticos, voc\352 pode desligar essa fun\347\343o tamb\351m.

Jumplists: Suas fun\347\365es favoritas a um clique de dist\342ncia

A fun\347\343o Jumplist tamb\351m est\341 entre as que quase ningu\351m prestou muita aten\347\343o, mas que d\341 acesso instant\342neo a itens recentes, itens populares no menu, e outras coisas direto na sua barra da tarefas. Cada aplicativo na sua barra de tarefas tem a sua pr\363pria Jumplist (desde que tenha sido projetado para funcionar no Windows 7), ent\343o voc\352 tem acesso \340s melhores fun\347\365es de cada programa em dois cliques.

Para acessar uma Jumplist, apenas clique com o bot\343o direito em um \355cone da barra de tarefas, um menu ir\341 aparecer e voc\352 poder\341 abrir um documento recente no Word, abrir uma janela an\364nima no Chrome,ou controlar suas m\372sicas no Winamp. Voc\352 tamb\351m pode fixar certos itens nas Jumplists, como buscas salvas no Windows Explorer, tornando-os mais \372teis para as coisas que voc\352 quase todo dia. Para um tutorial completo de como us\341-las, veja nosso guia para dominar as Jumplist do Windows 7 e aumentar sua produtividade.

Mais ajustes e usos legais para as Jumplists

- Tenha acesso r\341pido \340s Jumplists do Windows 7 direto do teclado

- Jumplist Extender personaliza qualquer Jumplist no Windows 7

\u2013 perfeito para apps que n\343o tem suporte a Jumplist

Jumplist Launcher inicia v\341rios programas de um slot da barra de tarefas atrav\351s das Jumplists \u2013 perfeito para barras de tarefas muito cheias

- JumpLaunch transforma sua pasta de Inicio R\341pido em uma Jumplist

- Use as Jumplist do Windows 7 para adicionar arquivos rapidamente no Gmail

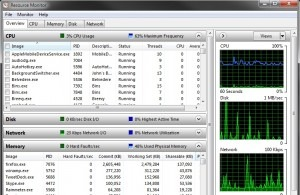

Monitor de recursos: Veja o que os seus programas est\343o realmente fazendo

O Gerenciador de Tarefas do Windows tem alguns pequenos recursos embutidos onde voc\352 pode ver se certos programas est\343o se comportando mal. Entretanto, existe outra ferramenta chamada Monitor de Recursos que te d\341 uma vis\343o muito mais detalhada do uso de CPU, mem\363ria, disco e rede, para que voc\352 possa ver com mais detalhes o que realmente est\341 acontecendo.

Para usar, v\341 at\351 o menu Iniciar e digite \u201cMonitor de Recursos\u201d. Aperte Enter quando o recurso aparecer e voc\352 ver\341 a aba \u201cVis\343o Geral\u201d, mostrando um breve resumo da atividade de CPU, disco, rede e mem\363ria. Clicar nas outras abas ir\341 mostrar tabelas e gr\341ficos de cada recurso \u2013 por exemplo, a aba Mem\363ria ir\341 mostrar um gr\341fico de quanta mem\363ria est\341 em uso, em modo standby ou dispon\355vel. A partir dai voc\352 pode encontrar o programa que est\341 aprontando, deixando sua m\341quina lenta, ou consumindo muita banda de rede.

Claro, se voc\352 quiser essa informa\347\343o sempre a vista, n\363s recomendamos criar um HUD de desktop atraente e personalizado, usando o nosso monitor de sistema favorito, o Rainmeter.

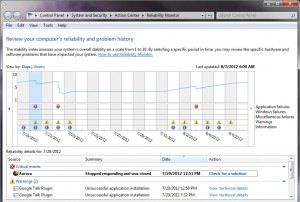

Hist\363rico de confiabilidade: Essencial quando as coisas v\343o mal

Se voc\352 tem notado a mesma mensagem de erro, crash ou problema por algumas semanas mas n\343o sabe como arrumar isso, o pouco conhecido Hist\363rico de Confiabilidade est\341 aqui para ajudar. Ele mant\351m registro de todas as falhas de aplicativo, erro do Windows, mensagem de alerta, e outras informa\347\365es importantes, colocando-as em uma linha do tempo para que voc\352 possa ver exatamente quando tudo aconteceu. Dessa maneira, quando um erro aparecer repetidamente, voc\352 pode olhar para tr\341s e verificar se existe um padr\343o que faz com que ele venha incomodar.

Para usar isso, abra o menu Iniciar e digite \u201cExibir hist\363rico de confiabilidade\u201d. Aperte Enter, e voc\352 ver\341 um gr\341fico dos seus problemas mais recentes. Clique em uma coluna para mais informa\347\365es sobre o que aconteceu naquele dia, e voc\352 ver\341 uma lista de erros, alertas, e outras mensagens naquela coluna. Voc\352 pode visualizar o gr\341fico por dia ou semana, procurar por solu\347\365es para o problema e verificar outros detalhes do que houve de errado. Em suma, quando algo estiver estranho no seu computador, verifique o Hist\363rico de confiabilidade para conseguir as informa\347\365es para solucionar o problema.

Estas n\343o s\343o as \372nicas ferramentas esquecidas do Windows que amamos, mas s\343o algumas de nossas favoritas. Algumas que merecem men\347\343o honrosa s\343o o Gravador de Passos para Reprodu\347\343o de Problemas, que grava sua tela para que voc\352 possa pedir ajuda para encontrar a solu\347\343o de um problema; o Mobility Centeer, que permite que voc\352 ajuste configura\347\365es essenciais do laptop com apenas um atalho do teclado; e a Compatibilidade de Programa, que ajuda voc\352 a rodar programas que podem n\343o funcionar em vers\365es mais novas do Windows.

[Hands-on] A melhor forma de rodar Windows 8 no Mac (sem sair do OS X) POR - FELIPE VENTURA 31 AGO, 2012 - 05:43 123 COMENT\301RIOS

td

td

N\363s vimos v\341rios dispositivos com Windows 8 aqui na IFA 2012, mas um deles n\343o \351 lan\347amento da feira: \351 um MacBook Pro de 15 polegadas. Com o Parallels 8, a nova vers\343o do Windows roda de forma integrada ao OS X.

yf N\363s nos perguntamos h\341 algum tempo se o melhor ultrabook com Windows 7 seria um MacBook Air \u2014 n\343o era. Mas ser\341 que a melhor forma de rodar o Windows 8 \351 num MacBook?

Bem, minha experi\352ncia com o Parallels 8 foi bastante positiva. Agora voc\352 pode rodar o Windows 8 em tela cheia (nada demais), e alternar para o OS X deslizando tr\352s dedos no trackpad (isso \351 fera). E se voc\352 quiser rod\341-lo em uma janela, \351 f\341cil acessar a barra de charms ou a tela Iniciar: quando o cursor chega pr\363ximo aos cantos do Windows 8, ele desacelera para voc\352 mirar com maior facilidade.

Apps Modern/Metro tamb\351m rodam em tela cheia: voc\352 clica em um dos blocos na tela Iniciar, e o Parallels abre o app em um espa\347o pr\363prio. A transi\347\343o \351 um pouco estranha: o Parallels fecha a tela Iniciar e \u201cempurra\u201d voc\352 at\351 o app aberto \u2013 o v\355deo acima deixa isso mais claro \u2013 mas funciona. Voc\352 tamb\351m pode rodar programas desktop em janelas separadas, fora da \341rea de trabalho do Windows 8, como se fossem apps do OS X \u2013 a Parallels chama isto de \u201cCoherence\u201d. O desempenho se manteve r\341pido durante o hands-on, seja com apps desktop ou Modern/Metro.

Al\351m disso, o Windows 8 pode usar fun\347\365es do Mountain Lion: por exemplo, notifica\347\365es do Windows 8 surgem na barra lateral do OS X. Kurt Schmucker, gerente de produto da Parallels, explica que voc\352 s\363 recebe avisos na Central de Notifica\347\365es quando o Windows 8 estiver em segundo plano \u2013 \u201cseria muito intrusivo receber nos dois lugares\u201d, diz Schmucker. A fun\347\343o de ditado no Mountain Lion tamb\351m funciona com programas do Windows.

Ent\343o se voc\352 usa um MacBook mas se interessou pelo Windows 8, parece que voc\352 ter\341 o melhor de dois mundos com o Parallels 8. Mas a virtualiza\347\343o tem seus por\351ns: o tempo de boot maior \u2013 voc\352 entra no OS X e depois no Parallels/Windows 8 \u2013 e a dura\347\343o menor de bateria.

O Parallels Desktop 8 j\341 est\341 dispon\355vel como atualiza\347\343o do Parallels 7 por US$50. A vers\343o completa estar\341 dispon\355vel no dia 04/09 por US$80. [Parallels]

Toshiba e sua gigante TV de 84\u201d e resolu\347\343o 4K: toda tela gigante deveria ser assim POR - FELIPE VENTURA 31 AGO, 2012 - 04:58 31 COMENT\301RIOS

Ao ver a enorme TV que a Toshiba trouxe \340 IFA, estranhamente eu n\343o fiquei surpreso. Eu n\343o fiquei boquiaberto. Mas como, se trata-se de uma telona de 84\u201d com resolu\347\343o de 3840\3272160? Basicamente, porque a experi\352ncia \351 extremamente natural: \351 assim que toda TV gigante deveria ser. Simples assim.

Usando a tecnologia CEVO Engine 4K, a Toshiba coloca no televisor o quadruplo de pixels presentes no Full-HD. Isto signfica que a imagem fica mais nitida, \351 claro, mas tambem quer dizer que voc\352 pode v\352-la mais de perto sem notar os pixels.

Ao ver a enorme TV que a Toshiba trouxe \340 IFA, estranhamente eu n\343o fiquei surpreso. Eu n\343o fiquei boquiaberto. Mas como, se trata-se de uma telona de 84\u201d com resolu\347\343o de 3840\3272160? Basicamente, porque a experi\352ncia \351 extremamente natural: \351 assim que toda TV gigante deveria ser. Simples assim.

Usando a tecnologia CEVO Engine 4K, a Toshiba coloca no televisor o quadruplo de pixels presentes no Full-HD. Isto signfica que a imagem fica mais nitida, \351 claro, mas tambem quer dizer que voc\352 pode v\352-la mais de perto sem notar os pixels.

Ao demonstrar a TV, a Toshiba deixou-a a um passo de dist\342ncia dos usu\341rios. \311 como se ela dissesse \u201cpode chegar mais perto, a imagem continua excelente\u201d. E sim, a imagem e incr\355vel: al\351m das cores vivas, detalhes m\355nimos ficam n\355tidos na tela. Repare na imagem dos barcos, por exemplo: \351 uma foto exibida na tela, vista de perto.

Ao demonstrar a TV, a Toshiba deixou-a a um passo de dist\342ncia dos usu\341rios. \311 como se ela dissesse \u201cpode chegar mais perto, a imagem continua excelente\u201d. E sim, a imagem e incr\355vel: al\351m das cores vivas, detalhes m\355nimos ficam n\355tidos na tela. Repare na imagem dos barcos, por exemplo: \351 uma foto exibida na tela, vista de perto.

Mas mesmo em movimento, os detalhes se mant\352m \u2014 nos v\355deos de apresenta\347\343o, onde belas mo\347as sorriem e dan\347am para n\363s, meros mortais sem defini\347\343o 4K. Tamb\351m vimos a TV sendo usada para jogos de corrida: voc\352 pode se sentar perto da tela, sem perda de qualidade na imagem \u2014 nem por causa da proximidade, nem devido ao movimento.

Mas mesmo em movimento, os detalhes se mant\352m \u2014 nos v\355deos de apresenta\347\343o, onde belas mo\347as sorriem e dan\347am para n\363s, meros mortais sem defini\347\343o 4K. Tamb\351m vimos a TV sendo usada para jogos de corrida: voc\352 pode se sentar perto da tela, sem perda de qualidade na imagem \u2014 nem por causa da proximidade, nem devido ao movimento.

Mas tudo isso sup\365e que voc\352 tenha conte\372do em 4K para assistir, o que hoje ainda \351 bastante raro. Felizmente, a Toshiba promete \u201cupscaling de alta performance\u201d para voce ver Blu-rays (em Full-HD) sem perder qualidade no 4K.

A Toshiba colocou, lado a lado, sua TV 4K com um modelo Full-HD. Nelas, o mesmo conte\372do era exibido: amostras de video de Blu-ray. Normalmente, a imagem em 1080p perderia a qualidade numa tela com resolu\347\343o maior. Mas, devido ao upscaling, as imagens do Blu-ray no 4K pareciam levemente melhores: certos detalhes ficavam bem mais n\355tidos nela, e nada ficava borrado ou pixelizado.

Mas tudo isso sup\365e que voc\352 tenha conte\372do em 4K para assistir, o que hoje ainda \351 bastante raro. Felizmente, a Toshiba promete \u201cupscaling de alta performance\u201d para voce ver Blu-rays (em Full-HD) sem perder qualidade no 4K.

A Toshiba colocou, lado a lado, sua TV 4K com um modelo Full-HD. Nelas, o mesmo conte\372do era exibido: amostras de video de Blu-ray. Normalmente, a imagem em 1080p perderia a qualidade numa tela com resolu\347\343o maior. Mas, devido ao upscaling, as imagens do Blu-ray no 4K pareciam levemente melhores: certos detalhes ficavam bem mais n\355tidos nela, e nada ficava borrado ou pixelizado.

Eu n\343o pagaria os milhares de dolares/euros que a Toshiba certamente ir\341 cobrar quando lan\347ar sua TV 4K no mercado, no primeiro trimestre de 2013. Mas nada vai tirar da minha cabe\347a que TVs gigantes simplesmente precisam ter esta resolu\347\343o.

Eu n\343o pagaria os milhares de dolares/euros que a Toshiba certamente ir\341 cobrar quando lan\347ar sua TV 4K no mercado, no primeiro trimestre de 2013. Mas nada vai tirar da minha cabe\347a que TVs gigantes simplesmente precisam ter esta resolu\347\343o.

Os fones de ouvido mais intensos que a Sennheiser j\341 produziu

Wow, diga ol\341 aos fones de ouvido in-ear Sennheiser IE 800. Ainda n\343o ouvimos nada nele, mas s\363 de ler a engenharia maluca condensada nesses pequeninos a minha pulsa\347\343o j\341 acelerou.

N\363s amamos a Sennheiser e quando dizemos isso, geralmente \351 a respeito dos seus produtos relativamente baratos \u2014 coisas que n\363s, meros mortais, podemos comprar. Mas \351 importante lembrar que o motivo dessas coisas baratas soarem t\343o bem \351 devido aos \363timos e inovadores produtos de alto n\355vel que a empresa alem\343 tem criado h\341 d\351cadas.

Falemos, pois, um pouco sobre as tecnologias de outro mundo que os fones in-ear de US$ 1.000 da Sennheiser acabam de jogar para cima da gente. A Sennheiser criou o que chama de menor controlador de largura de banda do mundo. Em outras palavras, ela fez um controlador din\342mico de 7mm capaz de reproduzir um raio de frequ\352ncia aud\355vel inteiro. Isso \351 um feito e tanto se for verdade. A maioria dos fones in-ear usa controladores blindados de duplo equil\355brio que s\343o basicamente dois transdutores simples que trabalham juntos para reproduzir um raio de frequ\352ncia sonora completo. Sim, o design pode ser feito em um formato pequeno, mas a desvantagem \351 que assim eles ficam mais propensos a perdas e distor\347\365es nos limites dos seus respectivos raios de frequ\352ncia. A Sennheiser acreditar ter resolvido esse problema.

E isso \351 s\363 o controlador. O IE 800 \351 projetado para ser menor e mais leve que a maioria dos outros fones de alta qualidade. Certo, talvez nenhum de n\363s jamais poder\341 comprar esses fones incr\355veis, mas fa\347amos um minuto de sil\352ncio para apreciar a engenharia que, um dia, quem sabe, chegar\341 a um patamar mais acess\355vel. [Sennheiser]

Apple agora oferece m\351todo simples de notifica\347\365es relacionadas com viola\347\343o de propriedade intelectual na App Store

Se voc\352 acredita que um aplicativo dispon\355vel na App Store viola seus direitos de propriedade intelectual, voc\352 pode usar este formul\341rio para enviar uma reclama\347\343o para a Equipe Jur\355dica da App Store.

Atrav\351s desta nova p\341gina, agora \351 bem f\341cil enviar notifica\347\365es para a Apple relacionadas com viola\347\343o de copyright. A medida surge logo depois que observou-se um maior cuidado da empresa com apps enviados \340 sua loja cujos \355cones sejam muito parecidos com os de outros apps j\341 lan\347ados. \311 a Apple valorizando mais o trabalho de designers e desenvolvedores. Clap, clap, clap\u2026 [TNW]